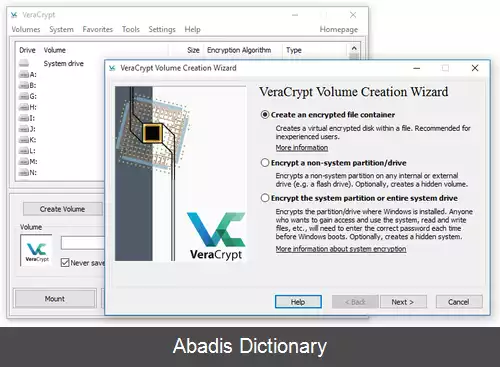

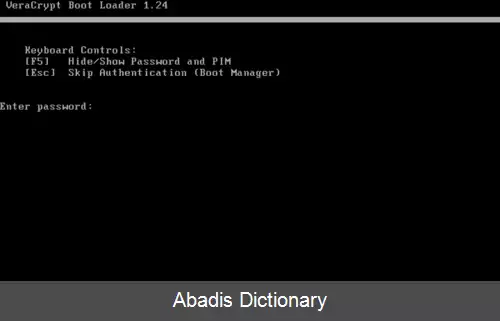

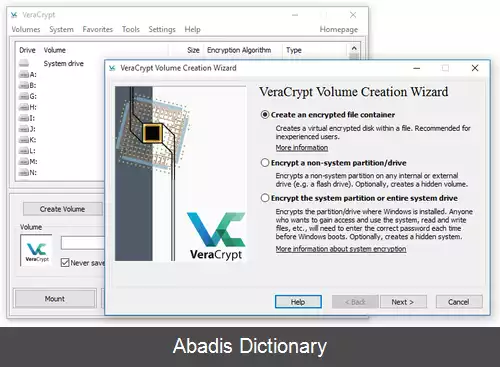

وراکریپت ( به انگلیسی: VeraCrypt ) یک ابزار رایگان و منبع باز برای رمزنگاری دیسک یا به اصطلاح رمزگذاری در حین پرواز ( OTFE ) است. [ ۴] این نرم افزار می تواند یک دیسک رمزگذاری شده مجازی ایجاد کند که درست مانند یک دیسک معمولی اما در یک فایل کار می کند. همچنین می تواند یک پارتیشن[ ۵] یا ( در ویندوز ) کل دستگاه ذخیره سازی را با احراز هویت پیش از راه اندازی رمزگذاری کند. [ ۶]

وراکریپت انشعابی از پروژه متوقف شده تروکریپت است. [ ۷] در ابتدا در ۲۲ ژوئن ۲۰۱۳ منتشر شد. بسیاری از پیشرفت های امنیتی پیاده سازی شده اند و نگرانی ها در ممیزی کد تروکریپت برطرف شده است. وراکریپت شامل بهینه سازی هایی برای توابع هش رمزنگاری و رمزنگاری های اصلی است که عملکرد را در CPUهای مدرن افزایش می دهد.

وراکریپت از AES، Serpent، توفیش، Camellia و Kuznyechik به عنوان رمز استفاده می کند. نسخه ۱٫۱۹ استفاده از رمز ماگما را در پاسخ به ممیزی امنیتی متوقف کرد. [ ۸] برای امنیت بیشتر، ده ترکیب مختلف از الگوریتم های آبشاری موجود است:[ ۹]

• AES–توفیش

• AES–توفیش–Serpent

• کاملیا - کوزنیچیک

• کاملیا - Serpent

• Kuznyechik–AES

• Kuznyechik–Serpent–Camellia

• Kuznyechik – توفیش

• Serpent – AES

• Serpent–توفیش–AES

• توفیش–Serpent

توابع هش رمزنگاری موجود برای استفاده در وراکریپت عبارتند از RIPEMD - 160، SHA - 256، SHA - 512، Streebog و Whirlpool. [ ۱۰]

حالت عملیات رمز بلوکی وراکریپت XTS است. [ ۱۱] این کلید هدر و کلید هدر ثانویه ( حالت XTS ) را با استفاده از PBKDF2 با نمک ۵۱۲ بیتی تولید می کند. به طور پیش فرض، بسته به تابع هش اصلی مورد استفاده، بین ۲۰۰۰۰۰ تا ۶۵۵۳۳۱ تکرار انجام می شوند. [ ۱۲] کاربر می تواند آن را سفارشی کند تا از ۲۰۴۸ شروع شود. [ ۱۲]

• تیم توسعه وراکریپت فرمت ذخیره سازی تروکریپت را در برابر حمله آژانس امنیت ملی ( NSA ) بسیار آسیب پذیر می دانست، بنابراین فرمت جدیدی ایجاد کرد که با تروکریپت ناسازگار است. وراکریپت همچنان قادر به باز کردن و تبدیل حجم ها در قالب تروکریپت است. [ ۱۳] [ ۱۴]

• یک ممیزی امنیتی مستقل از تروکریپت که در ۲۹ سپتامبر ۲۰۱۵ منتشر شد، نشان داد تروکریپت شامل دو آسیب پذیری در درایور نصب ویندوز است که به مهاجم اجازه اجرای کد دلخواه و افزایش امتیاز از طریق ربودن DLL را می دهد. [ ۱۵] این مشکل در وراکریپت در ژانویه ۲۰۱۶ برطرف شد[ ۱۶]

• در حالی که تروکریپت از ۱۰۰۰ تکرار از الگوریتم PBKDF2 - RIPEMD 160 برای پارتیشن های سیستم استفاده می کند، وراکریپت به طور پیش فرض از ۲۰۰۰۰۰ یا ۳۲۷۶۶۱ تکرار استفاده می کند ( که بسته به الگوریتم استفاده شده توسط کاربر قابل تنظیم است تا کمتر از ۲۰۴۸ باشد ) . [ ۱۲] برای کانتینرهای استاندارد و سایر پارتیشن ها، وراکریپت از ۶۵۵۳۳۱ تکرار RIPEMD160 و ۵۰۰۰۰۰ تکرار SHA - 2 و Whirlpool به طور پیش فرض استفاده می کند ( که توسط کاربر تا ۱۶۰۰۰ قابل تنظیم است ) . [ ۱۲] در حالی که این تنظیمات پیش فرض وراکریپت را در باز کردن پارتیشن های رمزگذاری شده کندتر می کند، حملات حدس زدن رمز عبور را نیز کندتر می کند. [ ۱۷]

• علاوه بر این، از نسخه ۱٫۱۲، ویژگی جدیدی به نام "Personal Iterations Multiplier" ( PIM ) پارامتری را ارائه می دهد که مقدار آن برای کنترل تعداد تکرارهای استفاده شده توسط تابع مشتق کلید هدر استفاده می شود، در نتیجه حملات brute - force را به طور بالقوه دشوارتر می کند. وراکریپت خارج از جعبه از یک مقدار PIM معقول برای بهبود امنیت استفاده می کند، [ ۱۸] اما کاربران می توانند مقدار بالاتری را برای افزایش امنیت ارائه دهند. نقطه ضعف اصلی این ویژگی این است که روند باز کردن بایگانی های رمزگذاری شده را حتی کندتر می کند. [ ۱۸] [ ۱۹] [ ۲۰] [ ۲۱]

• یک آسیب پذیری در بوت لودر در ویندوز برطرف شد و بهینه سازی های مختلفی نیز انجام شد. توسعه دهندگان پشتیبانی از SHA - 256 را به گزینه رمزگذاری بوت سیستم اضافه کردند و همچنین یک مشکل امنیتی ShellExecute را برطرف کردند. کاربران لینوکس و macOS از پشتیبانی از دیسک های سخت با اندازه های بخش بزرگتر از ۵۱۲ بهره می برند. لینوکس همچنین از قالب بندی NTFS حجم ها پشتیبانی می کند.

• پسوردهای یونیکد از نسخه ۱٫۱۷ در همه سیستم عامل ها پشتیبانی می شوند ( به جز رمزگذاری سیستم در ویندوز ) . [ ۱۳]

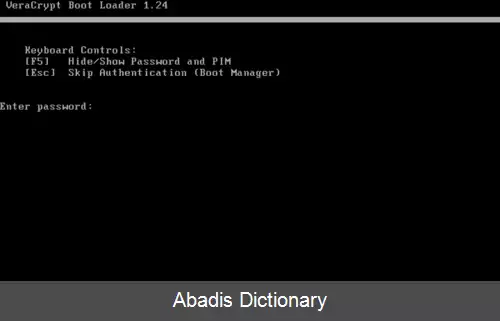

• وراکریپت قابلیت بوت کردن پارتیشن های سیستم را با استفاده از UEFI در نسخه 1. 18a اضافه کرد. [ ۱۳]

• گزینه فعال/غیرفعال کردن پشتیبانی از فرمان TRIM برای درایوهای سیستمی و غیر سیستمی در نسخه ۱٫۲۲ اضافه شد. [ ۱۳]

• پاک کردن کلیدهای رمزگذاری سیستم از RAM در هنگام خاموش کردن / راه اندازی مجدد به کاهش برخی از حملات بوت سرد، اضافه شده در نسخه ۱٫۲۴ کمک می کند. [ ۱۳]

• رمزگذاری رم برای کلیدها و رمزهای عبور در سیستم های 64 بیتی در نسخه ۱٫۲۴ اضافه شد. [ ۱۳]

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفوراکریپت انشعابی از پروژه متوقف شده تروکریپت است. [ ۷] در ابتدا در ۲۲ ژوئن ۲۰۱۳ منتشر شد. بسیاری از پیشرفت های امنیتی پیاده سازی شده اند و نگرانی ها در ممیزی کد تروکریپت برطرف شده است. وراکریپت شامل بهینه سازی هایی برای توابع هش رمزنگاری و رمزنگاری های اصلی است که عملکرد را در CPUهای مدرن افزایش می دهد.

وراکریپت از AES، Serpent، توفیش، Camellia و Kuznyechik به عنوان رمز استفاده می کند. نسخه ۱٫۱۹ استفاده از رمز ماگما را در پاسخ به ممیزی امنیتی متوقف کرد. [ ۸] برای امنیت بیشتر، ده ترکیب مختلف از الگوریتم های آبشاری موجود است:[ ۹]

• AES–توفیش

• AES–توفیش–Serpent

• کاملیا - کوزنیچیک

• کاملیا - Serpent

• Kuznyechik–AES

• Kuznyechik–Serpent–Camellia

• Kuznyechik – توفیش

• Serpent – AES

• Serpent–توفیش–AES

• توفیش–Serpent

توابع هش رمزنگاری موجود برای استفاده در وراکریپت عبارتند از RIPEMD - 160، SHA - 256، SHA - 512، Streebog و Whirlpool. [ ۱۰]

حالت عملیات رمز بلوکی وراکریپت XTS است. [ ۱۱] این کلید هدر و کلید هدر ثانویه ( حالت XTS ) را با استفاده از PBKDF2 با نمک ۵۱۲ بیتی تولید می کند. به طور پیش فرض، بسته به تابع هش اصلی مورد استفاده، بین ۲۰۰۰۰۰ تا ۶۵۵۳۳۱ تکرار انجام می شوند. [ ۱۲] کاربر می تواند آن را سفارشی کند تا از ۲۰۴۸ شروع شود. [ ۱۲]

• تیم توسعه وراکریپت فرمت ذخیره سازی تروکریپت را در برابر حمله آژانس امنیت ملی ( NSA ) بسیار آسیب پذیر می دانست، بنابراین فرمت جدیدی ایجاد کرد که با تروکریپت ناسازگار است. وراکریپت همچنان قادر به باز کردن و تبدیل حجم ها در قالب تروکریپت است. [ ۱۳] [ ۱۴]

• یک ممیزی امنیتی مستقل از تروکریپت که در ۲۹ سپتامبر ۲۰۱۵ منتشر شد، نشان داد تروکریپت شامل دو آسیب پذیری در درایور نصب ویندوز است که به مهاجم اجازه اجرای کد دلخواه و افزایش امتیاز از طریق ربودن DLL را می دهد. [ ۱۵] این مشکل در وراکریپت در ژانویه ۲۰۱۶ برطرف شد[ ۱۶]

• در حالی که تروکریپت از ۱۰۰۰ تکرار از الگوریتم PBKDF2 - RIPEMD 160 برای پارتیشن های سیستم استفاده می کند، وراکریپت به طور پیش فرض از ۲۰۰۰۰۰ یا ۳۲۷۶۶۱ تکرار استفاده می کند ( که بسته به الگوریتم استفاده شده توسط کاربر قابل تنظیم است تا کمتر از ۲۰۴۸ باشد ) . [ ۱۲] برای کانتینرهای استاندارد و سایر پارتیشن ها، وراکریپت از ۶۵۵۳۳۱ تکرار RIPEMD160 و ۵۰۰۰۰۰ تکرار SHA - 2 و Whirlpool به طور پیش فرض استفاده می کند ( که توسط کاربر تا ۱۶۰۰۰ قابل تنظیم است ) . [ ۱۲] در حالی که این تنظیمات پیش فرض وراکریپت را در باز کردن پارتیشن های رمزگذاری شده کندتر می کند، حملات حدس زدن رمز عبور را نیز کندتر می کند. [ ۱۷]

• علاوه بر این، از نسخه ۱٫۱۲، ویژگی جدیدی به نام "Personal Iterations Multiplier" ( PIM ) پارامتری را ارائه می دهد که مقدار آن برای کنترل تعداد تکرارهای استفاده شده توسط تابع مشتق کلید هدر استفاده می شود، در نتیجه حملات brute - force را به طور بالقوه دشوارتر می کند. وراکریپت خارج از جعبه از یک مقدار PIM معقول برای بهبود امنیت استفاده می کند، [ ۱۸] اما کاربران می توانند مقدار بالاتری را برای افزایش امنیت ارائه دهند. نقطه ضعف اصلی این ویژگی این است که روند باز کردن بایگانی های رمزگذاری شده را حتی کندتر می کند. [ ۱۸] [ ۱۹] [ ۲۰] [ ۲۱]

• یک آسیب پذیری در بوت لودر در ویندوز برطرف شد و بهینه سازی های مختلفی نیز انجام شد. توسعه دهندگان پشتیبانی از SHA - 256 را به گزینه رمزگذاری بوت سیستم اضافه کردند و همچنین یک مشکل امنیتی ShellExecute را برطرف کردند. کاربران لینوکس و macOS از پشتیبانی از دیسک های سخت با اندازه های بخش بزرگتر از ۵۱۲ بهره می برند. لینوکس همچنین از قالب بندی NTFS حجم ها پشتیبانی می کند.

• پسوردهای یونیکد از نسخه ۱٫۱۷ در همه سیستم عامل ها پشتیبانی می شوند ( به جز رمزگذاری سیستم در ویندوز ) . [ ۱۳]

• وراکریپت قابلیت بوت کردن پارتیشن های سیستم را با استفاده از UEFI در نسخه 1. 18a اضافه کرد. [ ۱۳]

• گزینه فعال/غیرفعال کردن پشتیبانی از فرمان TRIM برای درایوهای سیستمی و غیر سیستمی در نسخه ۱٫۲۲ اضافه شد. [ ۱۳]

• پاک کردن کلیدهای رمزگذاری سیستم از RAM در هنگام خاموش کردن / راه اندازی مجدد به کاهش برخی از حملات بوت سرد، اضافه شده در نسخه ۱٫۲۴ کمک می کند. [ ۱۳]

• رمزگذاری رم برای کلیدها و رمزهای عبور در سیستم های 64 بیتی در نسخه ۱٫۲۴ اضافه شد. [ ۱۳]

wiki: وراکریپت