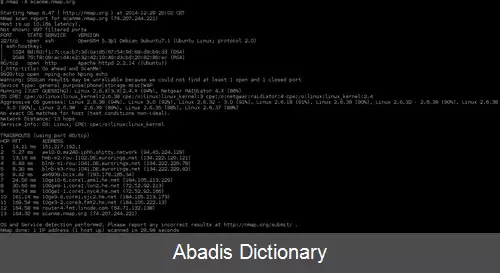

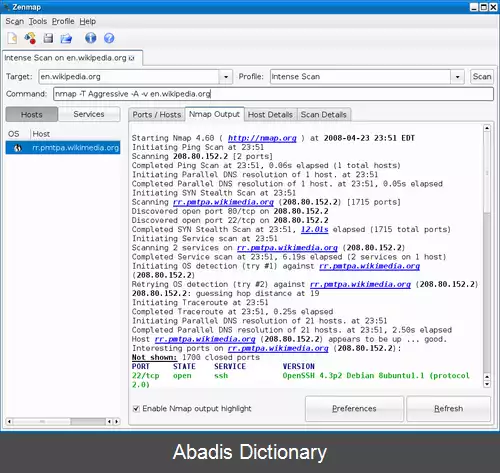

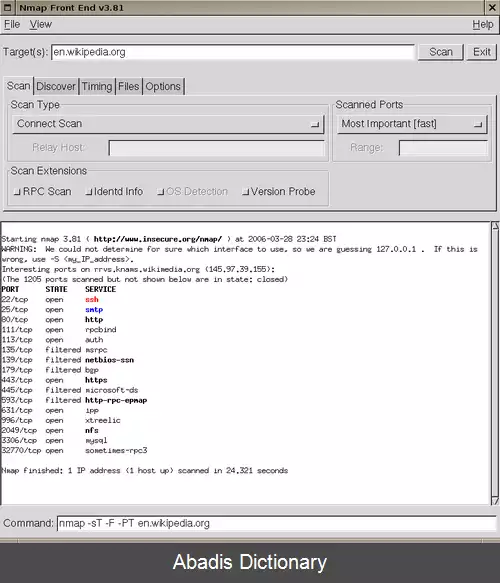

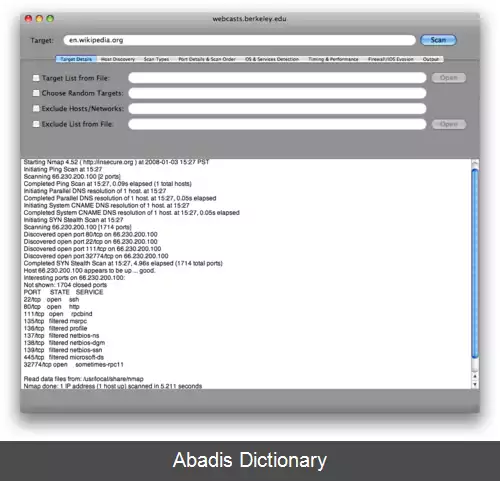

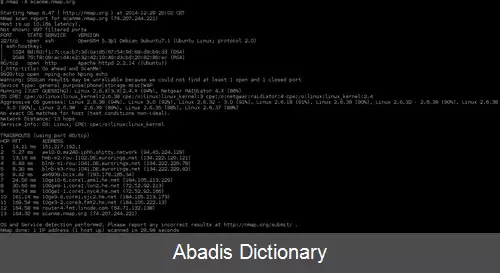

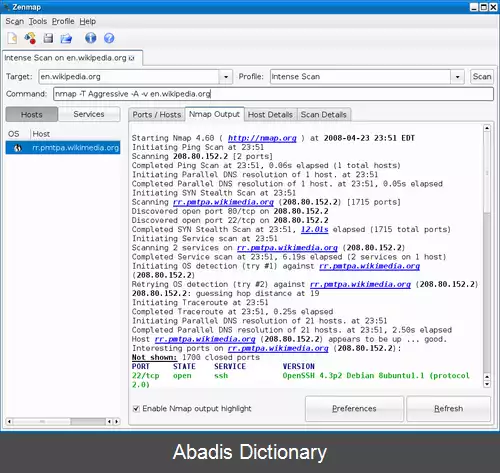

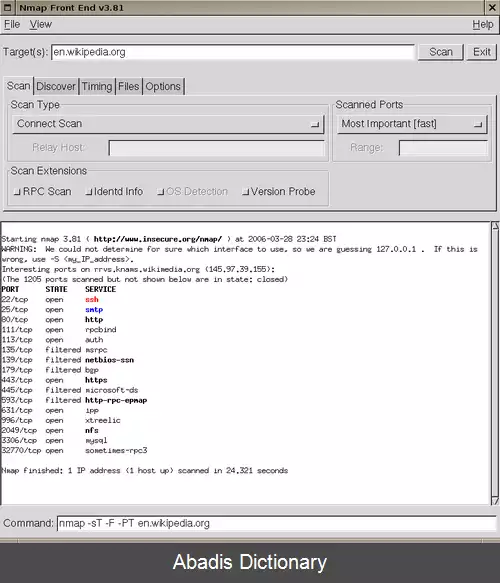

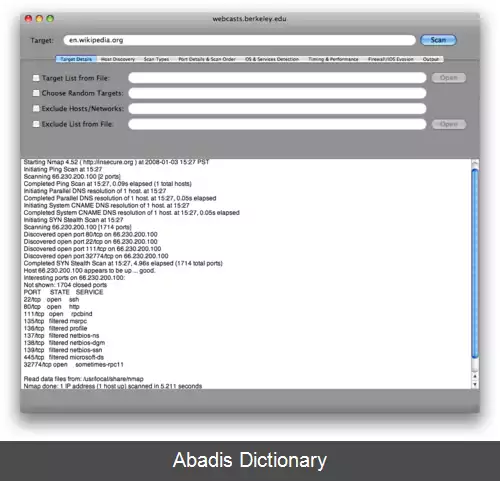

ان مپ ( به انگلیسی: Nmap ) ( برگرفته از حروف اول Network Mapper ) یک پویشگر امنیتی است که در ابتدا به دست گُردُن لیون ( با اسم مستعار فیودور واسکوویچ ) نوشته شده و برای کشف میزبان ها و خدمتگزاران در یک شبکه رایانه ای و در نتیجه ایجاد یک «نگاشت» از شبکه، استفاده می شود. برای این منظور ان مپ بسته های دستکاری شده را به سمت هدف می فرستد و سپس پاسخ آن ها را تحلیل می کند.

برخلاف بسیاری از پویشگرهای ساده پورت ( port scanner ) که فقط با یک نرخ ارسال ثابت که از قبل تعیین شده بسته ها را ارسال می کنند، ان مپ شرایط شبکه ( نوسانات تأخیر، ازدحام شبکه، تداخل هدف در پویش ) را نیز در نظر می گیرد. همچنین با در دست داشتن جامعه کاربری بزرگی که بازخورد می دهند و در تکامل امکانات آن شرکت می کنند، ان مپ قادر به توسعه بیش از پیش قابلیت های اکتشافی اش خارج از محدوده فقط فهم باز و بسته بودن پورت یا در دسترس بودن میزبان بوده است؛ ان مپ قادر است سیستم عامل هدف، نام و نسخه خدمات ( services ) ، مدت زمان تخمینی در دسترس بودن ( uptime ) ، نوع دستگاه و حضور فایروال را تشخیص دهد.

ان مپ روی لینوکس، ویندوز، سولاریس، HP - UX و نسخه های مختلف بی اس دی ( شامل مک اواس ایکس ) و همچنین آمیگا اواس و SGI IRIX اجرا می شود. رایج ترین سکوی اجرای ان مپ، لینوکس است که ویندوز با اختلاف کمی آن را دنبال می کند.

از ویژگی های ان مپ می توان موارد زیر را نام برد:

• کشف میزبان - تشخیص میزبان ها در شبکه ( بر اساس پاسخ به پینگ ( Ping ) یا بازبودن پورت خاص )

• پویش پورت ها

• تشخیص نسخه برنامه ها و خدمات

• تشخیص سیستم عامل

• تعامل به شکل اسکریپتی با هدف - با استفاده از موتور اسکریپت ان مپ ( Nmap Scripting Engine ) و زبان لوا، می توان پرس وجوهای سفارشی ساخت.

علاوه بر موارد بالا، ان مپ اطلاعات بیشتری از اهداف شامل برگردان نام دی ان اس، اطلاعات قطعات، و آدرس مک را فراهم سازد. موارد استفاده از ان مپ:

• بررسی امنیت شبکه یک دستگاه با کشف اتصالات شبکه اس که می تواند به آن وصل شود.

• کشف پورت باز روی هدف قبل از تست نفوذپذیری سیستم.

• لیست گیری شبکه، نگاشت، نگهداری و مدیریت منابع شبکه.

• بررسی امنیت شبکه با کشف سرویس های جدید پیش بینی نشده.

• یک پویش معمولی:

nmap - O < target - host's URL or IP> برای تشخیص سیستم عامل: nmap - O < target - host's URL or IP> برای تشخیص نسخه برنامه ها: nmap - sV < target - host's URL or IP> برای تنظیم زمانبندی پاسخ ( T0 تا T5 برای افزایش تهاجم ) : nmap - T0 - sV - O < target - host's URL or IP> پیوند به بیرون وبگاه رسمی Sectools. org وبسایت فیودور در رابطه با ابزارهای امنیتی متداول اولین نسخه ان مپ در مجله فرک ان مپ در ماتریکس در یوتیوبYouTube مخزن svn نسخه کامپایل شده ان مپ برای ویندوز ابزار برخطی برای پویش های ان مپ از راه دور نگارخانه منابع ↑ "Nmap Change Log". nmap. org. 2018 - 03 - 21. Retrieved 2018 - 03 - 22. مشارکت کنندگان ویکی پدیا. «Nmap». در دانشنامهٔ ویکی پدیای انگلیسی.

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفبرخلاف بسیاری از پویشگرهای ساده پورت ( port scanner ) که فقط با یک نرخ ارسال ثابت که از قبل تعیین شده بسته ها را ارسال می کنند، ان مپ شرایط شبکه ( نوسانات تأخیر، ازدحام شبکه، تداخل هدف در پویش ) را نیز در نظر می گیرد. همچنین با در دست داشتن جامعه کاربری بزرگی که بازخورد می دهند و در تکامل امکانات آن شرکت می کنند، ان مپ قادر به توسعه بیش از پیش قابلیت های اکتشافی اش خارج از محدوده فقط فهم باز و بسته بودن پورت یا در دسترس بودن میزبان بوده است؛ ان مپ قادر است سیستم عامل هدف، نام و نسخه خدمات ( services ) ، مدت زمان تخمینی در دسترس بودن ( uptime ) ، نوع دستگاه و حضور فایروال را تشخیص دهد.

ان مپ روی لینوکس، ویندوز، سولاریس، HP - UX و نسخه های مختلف بی اس دی ( شامل مک اواس ایکس ) و همچنین آمیگا اواس و SGI IRIX اجرا می شود. رایج ترین سکوی اجرای ان مپ، لینوکس است که ویندوز با اختلاف کمی آن را دنبال می کند.

از ویژگی های ان مپ می توان موارد زیر را نام برد:

• کشف میزبان - تشخیص میزبان ها در شبکه ( بر اساس پاسخ به پینگ ( Ping ) یا بازبودن پورت خاص )

• پویش پورت ها

• تشخیص نسخه برنامه ها و خدمات

• تشخیص سیستم عامل

• تعامل به شکل اسکریپتی با هدف - با استفاده از موتور اسکریپت ان مپ ( Nmap Scripting Engine ) و زبان لوا، می توان پرس وجوهای سفارشی ساخت.

علاوه بر موارد بالا، ان مپ اطلاعات بیشتری از اهداف شامل برگردان نام دی ان اس، اطلاعات قطعات، و آدرس مک را فراهم سازد. موارد استفاده از ان مپ:

• بررسی امنیت شبکه یک دستگاه با کشف اتصالات شبکه اس که می تواند به آن وصل شود.

• کشف پورت باز روی هدف قبل از تست نفوذپذیری سیستم.

• لیست گیری شبکه، نگاشت، نگهداری و مدیریت منابع شبکه.

• بررسی امنیت شبکه با کشف سرویس های جدید پیش بینی نشده.

• یک پویش معمولی:

nmap - O < target - host's URL or IP> برای تشخیص سیستم عامل: nmap - O < target - host's URL or IP> برای تشخیص نسخه برنامه ها: nmap - sV < target - host's URL or IP> برای تنظیم زمانبندی پاسخ ( T0 تا T5 برای افزایش تهاجم ) : nmap - T0 - sV - O < target - host's URL or IP> پیوند به بیرون وبگاه رسمی Sectools. org وبسایت فیودور در رابطه با ابزارهای امنیتی متداول اولین نسخه ان مپ در مجله فرک ان مپ در ماتریکس در یوتیوبYouTube مخزن svn نسخه کامپایل شده ان مپ برای ویندوز ابزار برخطی برای پویش های ان مپ از راه دور نگارخانه منابع ↑ "Nmap Change Log". nmap. org. 2018 - 03 - 21. Retrieved 2018 - 03 - 22. مشارکت کنندگان ویکی پدیا. «Nmap». در دانشنامهٔ ویکی پدیای انگلیسی.

wiki: ان مپ