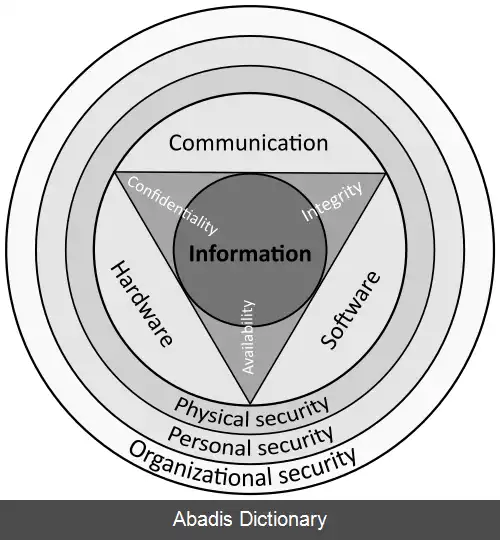

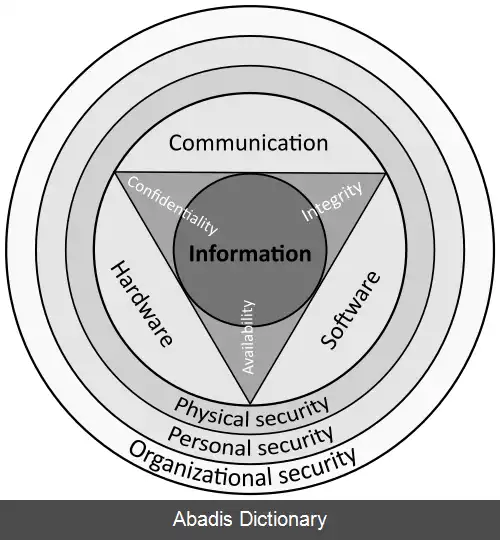

امنیت رایانه ای با نام های امنیت سایبری و امنیت فناوری اطلاعات نیز شناخته می شود. حفاظت از سامانه های اطلاعات در برابر آسیب به سخت افزار، نرم افزار، و اطلاعات نرم افزاری و محافظت در برابر حمله محروم سازی از سرویس ( اختلال ) و بات نتها ( گمراهی ) نمونه پارامترهایی هستند که امنیت رایانه ای آنها را تأمین می نماید. [ ۱] این سطح از امنیت شامل کنترل دسترسی فیزیکی به سخت افزار، و همچنین به صورت محافظت در برابر آسیب هایی که ممکن است با دسترسی به شبکه، داده ها و تزریق کد روی داده بکار گرفته می شود. [ ۲] که خطای اپراتورها چه عمدی و چه اتفاقی یا انحراف این اپراتورها از روال های امنیتی که باعث فریب خوردن آن ها می شود چنین آسیب هایی را رقم می زند. [ ۳] با توجه به افزایش وابستگی به سامانه های رایانه ای و اینترنت در بیشتر جوامع، [ ۴] شبکه های بیسیم مانند بلوتوث و وای فای و رشد دستگاه های هوشمند مانند تلفن هوشمند، تلویزیون، و دستگاه های کوچک مانند اینترنت اشیاء امنیت رایانه ای اهمیت رو به رشدی پیدا کرده است.

یک آسیب پذیری می تواند حساسیت یا نقص یک سامانه باشد. اطلاعات آسیب پذیری در پایگاه داده آسیب پذیری های متدوال و قرار گرفتن در معرض آنها قرار دارد. آسیب پذیری استثمارشونده یکی از آسیب پذیری های قابل اشاره است که زمینه را برای حمله فراهم می کند. اصطلاحاً در این حالت اکسپلویت وجود دارد. [ ۵]

برای حفظ امنیت رایانه، شناخت گونه حمله ها بسیار مهم است. در ادامه، نمونه ای از این حمله ها آورده شده اند:

در پشتی در یک سامانه رایانه ای، یک سامانه رمزنگاری یا یک الگوریتم است. این مقوله به هر روش مخفی دور زدن اصالت سنجی عادی یا کنترل های امنیتی گفته می شود. درب های پشتی ممکن است به دلایل گوناگونی مانند طراحی اصلی و فقر پیکربندی وجود داشته باشند. این امکان وجود دارد که درب های پشتی توسط شخص مجاز که اجازه دسترسی های مشروع را می دهد یا توسط یک مهاجم به دلایل ویرانگر افزوده شده باشد.

حمله محروم سازی از سرویس به این منظور طراحی می شود که دستگاه یا منابع شبکه را از دسترس کاربران نهایی خارج کند. [ ۶] مهاجمان می توانند خدمات رسانی به قربانیان منحصربفرد را رد کنند. مانند اینکه عمداً به صورت متوالی گذرواژه کاربر را اشتباه وارد می کنند تا حساب کاربری قربانی قفل شود یا ممکن است از توانمندی های دستگاه یا شبکه بیش از اندازه نرمال استفاده کنند. بگونه ای که در یک لحظه، استفاده از سرویس برای کاربران غیرممکن شود و همه کاربران را در یک لحظه بلاک کنند. می توان با افزودن یک رول مشخص در دیوار آتش، حمله ای که از سوی نشانی آی پی انجام می شود را بلاک کرد. اما این موضوع قابل طرح است که شکل های گوناگونی از حمله توزیع شده محروم سازی از سرویس امکان پذیر هستند. به این حملات، «حمله دیداس» نیز گفته می شود. یعنی در جایی که حمله از نقاط زیادی صورت می گیرد دفاع در برابر این نوع از حمله ها سخت تر می شود مانند حمله هایی که سرچشمه آن ها رایانه های زامبی است از یک بات نت هستند. ترتیبی از روش های ممکن دیگر می تواند شامل انعکاس و تقویت حمله ها باشند. مانند سامانه های بی گناهی که جریانی از ترافیک اینترنت را مانند سیل به سمت رایانه قربانی روانه می کنند.

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفیک آسیب پذیری می تواند حساسیت یا نقص یک سامانه باشد. اطلاعات آسیب پذیری در پایگاه داده آسیب پذیری های متدوال و قرار گرفتن در معرض آنها قرار دارد. آسیب پذیری استثمارشونده یکی از آسیب پذیری های قابل اشاره است که زمینه را برای حمله فراهم می کند. اصطلاحاً در این حالت اکسپلویت وجود دارد. [ ۵]

برای حفظ امنیت رایانه، شناخت گونه حمله ها بسیار مهم است. در ادامه، نمونه ای از این حمله ها آورده شده اند:

در پشتی در یک سامانه رایانه ای، یک سامانه رمزنگاری یا یک الگوریتم است. این مقوله به هر روش مخفی دور زدن اصالت سنجی عادی یا کنترل های امنیتی گفته می شود. درب های پشتی ممکن است به دلایل گوناگونی مانند طراحی اصلی و فقر پیکربندی وجود داشته باشند. این امکان وجود دارد که درب های پشتی توسط شخص مجاز که اجازه دسترسی های مشروع را می دهد یا توسط یک مهاجم به دلایل ویرانگر افزوده شده باشد.

حمله محروم سازی از سرویس به این منظور طراحی می شود که دستگاه یا منابع شبکه را از دسترس کاربران نهایی خارج کند. [ ۶] مهاجمان می توانند خدمات رسانی به قربانیان منحصربفرد را رد کنند. مانند اینکه عمداً به صورت متوالی گذرواژه کاربر را اشتباه وارد می کنند تا حساب کاربری قربانی قفل شود یا ممکن است از توانمندی های دستگاه یا شبکه بیش از اندازه نرمال استفاده کنند. بگونه ای که در یک لحظه، استفاده از سرویس برای کاربران غیرممکن شود و همه کاربران را در یک لحظه بلاک کنند. می توان با افزودن یک رول مشخص در دیوار آتش، حمله ای که از سوی نشانی آی پی انجام می شود را بلاک کرد. اما این موضوع قابل طرح است که شکل های گوناگونی از حمله توزیع شده محروم سازی از سرویس امکان پذیر هستند. به این حملات، «حمله دیداس» نیز گفته می شود. یعنی در جایی که حمله از نقاط زیادی صورت می گیرد دفاع در برابر این نوع از حمله ها سخت تر می شود مانند حمله هایی که سرچشمه آن ها رایانه های زامبی است از یک بات نت هستند. ترتیبی از روش های ممکن دیگر می تواند شامل انعکاس و تقویت حمله ها باشند. مانند سامانه های بی گناهی که جریانی از ترافیک اینترنت را مانند سیل به سمت رایانه قربانی روانه می کنند.

wiki: امنیت رایانه