هارت بلید ( به انگلیسی: Heartbleed ) ( به فارسی: خونریزی قلبی ) یک اشکال نرم افزاری در کتابخانه رمزنگاری متن باز اپن اس اس ال است که به مهاجم اجازه خواندن حافظه رایانه ای که در حال اجرای این نرم افزار است را می دهد. این باگ همچنین به مهاجم اجازه بازیابی کلیدهای شخصی اس اس ال را می دهد. این اشکال در پی یک اشتباه در کدنویسی اپن اس اس ال به وجود آمده است. [ ۱] [ ۲] [ ۳] [ ۴]

برخی محققان در پی بررسی لاگ های سیستمی دریافتند که این مسئله امنیتی حداقل پنج ماه پیش از اینکه به اطلاع عموم برسد ممکن است توسط هکرها کشف شده و مورد استفاده برای نفوذ به سرورها و سیستم های کاربران قرار گرفته باشد. [ ۵] [ ۶] [ ۷]

در روز هفتم آوریل ۲۰۱۴، Neel Mehta یکی از مهندسین تیم امنیتی گوگل اعلام کرد که اپن اس اس ال ویرایش 1. 0. 2 - beta، و همچنین تمام ویرایش های سری ۱٫۰٫۱ این نرم افزار تا قبل از ویرایش 1. 0. 1g دارای اشکال امنیتی خطرناکی مرتبط با مدیریت حافظه در ماژول Heratbeats این برنامه هستند. [ ۸] [ ۹] این مشکل امنیتی می تواند در هر تپش اکستنشن Heartbeat اپن اس اس ال، تا ۶۴ کیلو بایت اطلاعات از حافظهٔ مربوط به همین نرم افزار در RAM رایانه را در اختیار مهاجم قرار دهد. [ ۱۰] این باگ درون ماژول Heartbeats از پکیج openssl قرار دارد که به همین دلیل این باگ را خونریزی قلبی ( Heartbleed ) نام گذاری کرده اند که می توانید گزارش آن را درون سایت openssl ببینید. کد cve mitro باگ CVE - 2014 - 0160 است. [ ۱۱] [ ۱۲]

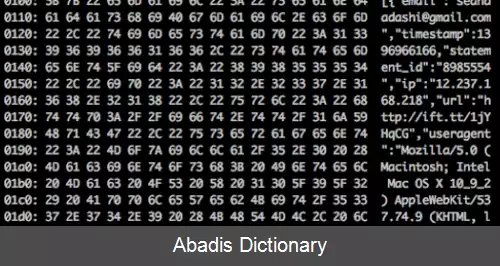

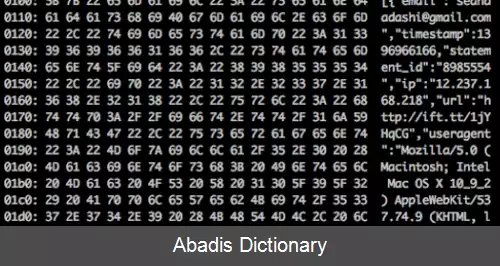

سازوکار این حفره امنیتی به این صورت است که شخص مهاجم یک در خواست هارت بیت ( تپش قلب ) دستکاری شده را به سروری که در حال اجرای اپن اس اس ال است می فرستد و منتظر پاسخ سرور می ماند. از آنجایی که مشکل کنترل طول متغیر در برنامه نویسی اپن اس اس ال ویرایش های اشاره شده در بالا وجود دارد، برنامه نمی تواند صحت درخواست مهاجم را ارزیابی نماید و این مسئله موجب می شود که برنامه به درخواست مهاجم پاسخ دهد و ۶۴ کیلوبایت از حافظه برنامه را به شکل تصادفی بخواند و برای مهاجم ارسال نماید. در حین حمله، هر تپش قلب 64KB از پکت هایی که با استفاده از پروتکل Transport Layer Security V1 با سرور رد و بدل می شوند و در حافظه سیستم ذخیره می شوند را آشکار می کند و به مهاجم ارسال می کند. حال اگر این عمل تکرار شود اطلاعاتی از جمله نام کاربری و پسورد سرور یا پسورد مدیران یا اطلاعات کاربران یا هر اطلاعات امنیتی دیگری مانند کوکی ها نیز به دست خواهند آمد. [ ۱۳]

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفبرخی محققان در پی بررسی لاگ های سیستمی دریافتند که این مسئله امنیتی حداقل پنج ماه پیش از اینکه به اطلاع عموم برسد ممکن است توسط هکرها کشف شده و مورد استفاده برای نفوذ به سرورها و سیستم های کاربران قرار گرفته باشد. [ ۵] [ ۶] [ ۷]

در روز هفتم آوریل ۲۰۱۴، Neel Mehta یکی از مهندسین تیم امنیتی گوگل اعلام کرد که اپن اس اس ال ویرایش 1. 0. 2 - beta، و همچنین تمام ویرایش های سری ۱٫۰٫۱ این نرم افزار تا قبل از ویرایش 1. 0. 1g دارای اشکال امنیتی خطرناکی مرتبط با مدیریت حافظه در ماژول Heratbeats این برنامه هستند. [ ۸] [ ۹] این مشکل امنیتی می تواند در هر تپش اکستنشن Heartbeat اپن اس اس ال، تا ۶۴ کیلو بایت اطلاعات از حافظهٔ مربوط به همین نرم افزار در RAM رایانه را در اختیار مهاجم قرار دهد. [ ۱۰] این باگ درون ماژول Heartbeats از پکیج openssl قرار دارد که به همین دلیل این باگ را خونریزی قلبی ( Heartbleed ) نام گذاری کرده اند که می توانید گزارش آن را درون سایت openssl ببینید. کد cve mitro باگ CVE - 2014 - 0160 است. [ ۱۱] [ ۱۲]

سازوکار این حفره امنیتی به این صورت است که شخص مهاجم یک در خواست هارت بیت ( تپش قلب ) دستکاری شده را به سروری که در حال اجرای اپن اس اس ال است می فرستد و منتظر پاسخ سرور می ماند. از آنجایی که مشکل کنترل طول متغیر در برنامه نویسی اپن اس اس ال ویرایش های اشاره شده در بالا وجود دارد، برنامه نمی تواند صحت درخواست مهاجم را ارزیابی نماید و این مسئله موجب می شود که برنامه به درخواست مهاجم پاسخ دهد و ۶۴ کیلوبایت از حافظه برنامه را به شکل تصادفی بخواند و برای مهاجم ارسال نماید. در حین حمله، هر تپش قلب 64KB از پکت هایی که با استفاده از پروتکل Transport Layer Security V1 با سرور رد و بدل می شوند و در حافظه سیستم ذخیره می شوند را آشکار می کند و به مهاجم ارسال می کند. حال اگر این عمل تکرار شود اطلاعاتی از جمله نام کاربری و پسورد سرور یا پسورد مدیران یا اطلاعات کاربران یا هر اطلاعات امنیتی دیگری مانند کوکی ها نیز به دست خواهند آمد. [ ۱۳]

wiki: هارت بلید