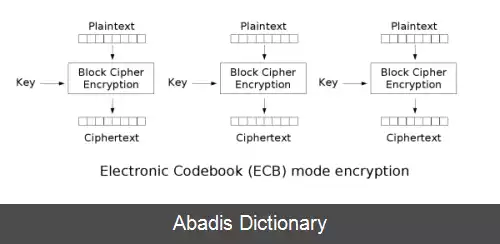

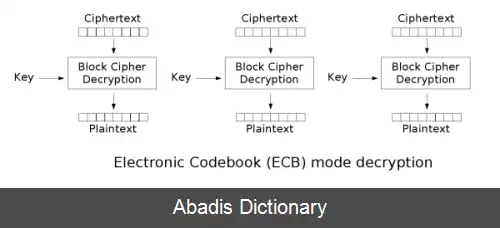

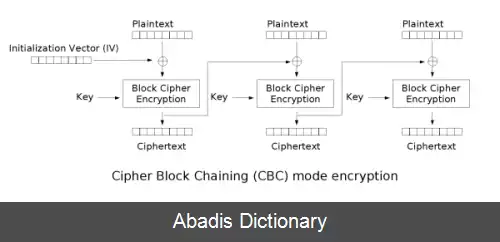

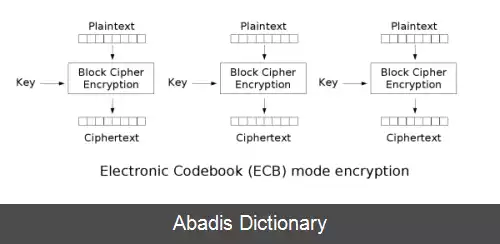

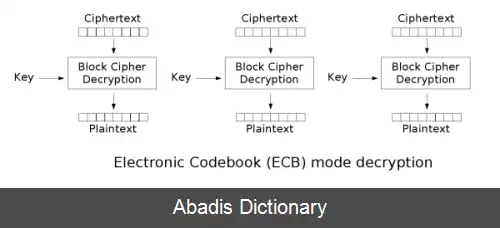

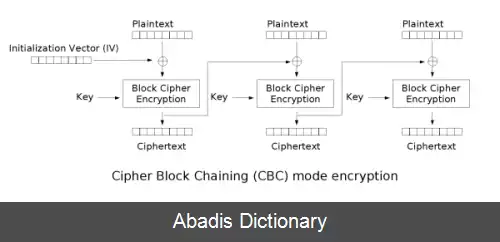

در رمزنگاری، مدهای کاری رویه هایی هستند که استفاده مکرر و امن از رمزگذاری قطعه ای تحت یک تک کلید را ممکن می سازند. یک رمزنگاری قطعه ای به خودی خود تنها رمزگذاری یک تک قطعه داده از طول قطعه رمز را اجازه می دهد. وقتیکه یک پیغام با طول متغیر را به سمت هدف ارسال می کنیم، داده ابتدا باید به قطعه های مجزای رمزگذاری تقسیم شود. معمولا، آخرین قطعه باید با استفاده از طرح افزونگی گذاری[ ۱] بسط داده شود تا به اندازه طول قطعه رمزگذاری برسد. یک مد کاری رمزگذاری هر کدام از این قطعه ها توضیح می دهد، و به طور کلی از تصادفی سازی استفاده می کند که برای انجام کاملاً امن این کار، مبتنی بر یک ارزش ورودی افزوده، که معمولاً بردار اولیه خوانده می شود، می باشد.

مدهای کاری در درجه اول برای رمزنگاری و احراز هویت تعریف شدند. از نظر تاریخی، مدهای رمزنگاری به طور گسترده در رابطه با خصوصیات انتشار خطاهایشان تحت سناریوهای مختلف اطلاح داده مورد مطالعه قرار گرفتند. سپس در رابطه با یکپارچگی داده توسعه پیدا کرد. برخی از مدهای امروزی رمزنگاری و احراز هویت را به صورت کارآمدی ترکیب کرده اند که به عنوان مدهای رمزنگاری احراز هویت شده[ ۲] شناخته می شوند.

یک بردار مقداردهی اولیه قطعه ای از بیت هاست که در بسیاری از مدها برای تصادفی کردن رمزنگاری استفاده می شود که موجب تولید متن های رمزشده متمایز، بدون نیاز به فرآیند کند تولید مجدد کلید، می شود. حتی اگر همان متن آشکار چندین بار رمز شده باشد. یک بردار مقداردهی اولیه[ ۳] ( آی وی، IV ) نیازمندی های امنیتی متفاوتی نسبت به کلید دارد، بنابراین آی وی معمولاً نیازی ندارد که مخفی باشد. به هر حال، در بسیاری از موارد، این بسیار اهمیت دارد که یک آی وی تحت یک کلید مشابه هرگز مجدداً استفاده نشود. برای CBC و CFB، استفاده کردن مجدد از یک آی وی برخی از اطلاعات را در مورد اولین قطعه متن آشکار، و درباره هرگونه پیشوند مشترکی که بین دو پیغام به اشتراک گذاشته می شود، نشت می دهد. برای OFB و CTR، استفاده مجدد از یک آی وی امنیت را به طور کامل از بین می برد. در مود CBC، هچنین آی وی بایستی در زمان رمزگذاری غیرقابل پیش بینی باشد؛ به طور خاص، عمل ( سابقا ) رایج استفاده مجدد از آخرین قطعه متن رمزشده پیغام به عنوان آی وی برای پیغام جدید ناامن است ( به طور مثال این متد توسط SSL 2. 0 استفاده می شد ) . اگر یک مهاجم پیش از آنکه متن آشکار بعدی را مشخص کند؛ آی وی را بداند ( یا قطعه قبلی متن رمزشده را ) ، او می تواند حدس خود را درباره متن آشکار برخی از قطعه ها که با همان کلید قبلاً رمز شده بودند، امتحان کند ( این حمله به نام حمله TLS CBC IV شناخته می شود ) .

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفمدهای کاری در درجه اول برای رمزنگاری و احراز هویت تعریف شدند. از نظر تاریخی، مدهای رمزنگاری به طور گسترده در رابطه با خصوصیات انتشار خطاهایشان تحت سناریوهای مختلف اطلاح داده مورد مطالعه قرار گرفتند. سپس در رابطه با یکپارچگی داده توسعه پیدا کرد. برخی از مدهای امروزی رمزنگاری و احراز هویت را به صورت کارآمدی ترکیب کرده اند که به عنوان مدهای رمزنگاری احراز هویت شده[ ۲] شناخته می شوند.

یک بردار مقداردهی اولیه قطعه ای از بیت هاست که در بسیاری از مدها برای تصادفی کردن رمزنگاری استفاده می شود که موجب تولید متن های رمزشده متمایز، بدون نیاز به فرآیند کند تولید مجدد کلید، می شود. حتی اگر همان متن آشکار چندین بار رمز شده باشد. یک بردار مقداردهی اولیه[ ۳] ( آی وی، IV ) نیازمندی های امنیتی متفاوتی نسبت به کلید دارد، بنابراین آی وی معمولاً نیازی ندارد که مخفی باشد. به هر حال، در بسیاری از موارد، این بسیار اهمیت دارد که یک آی وی تحت یک کلید مشابه هرگز مجدداً استفاده نشود. برای CBC و CFB، استفاده کردن مجدد از یک آی وی برخی از اطلاعات را در مورد اولین قطعه متن آشکار، و درباره هرگونه پیشوند مشترکی که بین دو پیغام به اشتراک گذاشته می شود، نشت می دهد. برای OFB و CTR، استفاده مجدد از یک آی وی امنیت را به طور کامل از بین می برد. در مود CBC، هچنین آی وی بایستی در زمان رمزگذاری غیرقابل پیش بینی باشد؛ به طور خاص، عمل ( سابقا ) رایج استفاده مجدد از آخرین قطعه متن رمزشده پیغام به عنوان آی وی برای پیغام جدید ناامن است ( به طور مثال این متد توسط SSL 2. 0 استفاده می شد ) . اگر یک مهاجم پیش از آنکه متن آشکار بعدی را مشخص کند؛ آی وی را بداند ( یا قطعه قبلی متن رمزشده را ) ، او می تواند حدس خود را درباره متن آشکار برخی از قطعه ها که با همان کلید قبلاً رمز شده بودند، امتحان کند ( این حمله به نام حمله TLS CBC IV شناخته می شود ) .