حملهٔ شخص میانی ( به انگلیسی: Man - in - the - middle attack ) با کوته نوشت MITM و همچنین با عنوان حملهٔ Bucket Brigade یا گاهی با عنوان حملهٔ ژانوس شناخته می شود. در رمزنگاری و امنیت رایانه، حملهٔ شخص میانی، شیوه ای از شنود فعال است که حمله کننده، ارتباط مستقلی را با قربانی، برقرار می کند و پیام های بین آنها را بازپخش می کند. به گونه ای که آن ها را معتقد می کند که در یک ارتباط مستقیم و خصوصی با یکدیگر، صحبت می کنند؛ در حالی که همه گفتگوهای آنها توسط حمله کننده، کنترل می شود. حمله کننده باید توانایی شنود همه پیام های فرستاده شده بین دو قربانی و گذاشتن پیغام تازه را داشته باشد که در بسیاری از شرایط درست کار کنند. برای نمونه، حمله کننده ای با حوزهٔ دریافت یک پیام رمزنگاری نشده نقطه دسترسی بی سیم ( آی تریپل ئی ۸۰۲٫۱۱[ ۱] [ ۲] ) ، می تواند خودش را به عنوان یک مرد میانی جا بزند. [ ۳]

یک حمله کنندهٔ مرد میانی در صورتی می تواند موفق شود که هر نقطهٔ انتهایی را با رضایت دیگری جعل هویت کند. این یک حمله ( یا نبودِ ) احراز هویت دو جانبه است. بیشتر پروتکل های رمزنگاری، شامل برخی از اشکال احراز هویت نقاط انتهایی، به ویژه برای جلوگیری از حملات مرد میانی هستند. برای نمونه، امنیت لایه انتقال ( SSL ) می تواند یک یا هر دو طرف را با استفاده از مجوز گواهی مورد اعتماد دو طرفه، احراز هویت کند. [ ۲]

به استثنای پروتکل Interlock، همهٔ سامانه های رمزنگاری که ضد حملهٔ شخص میانی ایمن هستند نیاز به تبادل یا انتقال اطلاعات اضافی روی بسیاری از کانال های امن دارند. بسیاری از روش های تبادل کلید با نیازهای امنیتی گوناگون برای کانال های ایمن، گسترش داده شده است. [ ۴]

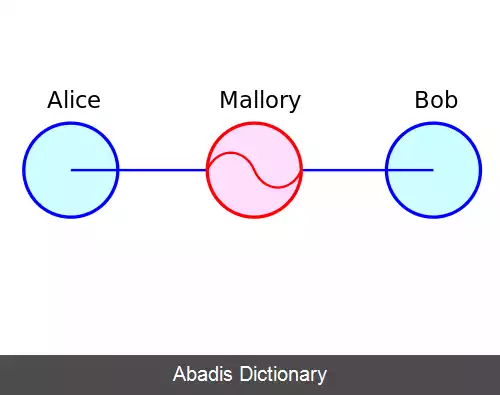

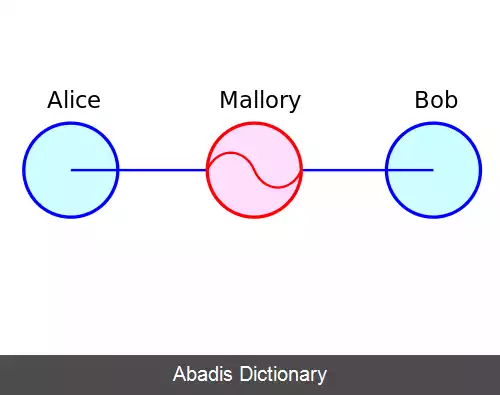

فرض کنید Alice می خواهد با Bob ارتباط برقرار کند. ضمناً، Mallory می خواهد که جلوی این مکالمه را با شنود و احتمالاً، رساندن پیغام غلط به Bob را بگیرد.

در آغاز، Alice کلید ( رمزنگاری ) عمومی خود را از Bob درخواست می کند. اگر Bob کلید عمومی خود را به Alice بدهد و Mallory توانایی شنود آن کلید را داشته باشد یک حمله شخص میانی آغاز می شود. Mallory یک پیام جعلی را که مدعی ارسال از طرف Bob است به Alice می فرستد اما به جای آن، کلید عمومی خودش را جایگزین آن می کند.

Alice با اعتقاد به اینکه کلید عمومی Bob را در اختیار دارد پیام خود را با کلید Mallory رمزنگاری می کند و پیام رمزنگاری شده را به Bob می فرستد. Mallory دوباره جلوی پیام را می گیرد و آن را با استفاده از کلید خصوصی خود رمزگشایی می کند و احتمالاً اگر بخواهد، آن را تغییر داده و دوباره با استفاده از کلید عمومی Bob رمزنگاری کرده و به Bob می فرستد. هنگامی که Bob پیام رمزنگاری شده تازه را دریافت می کند گمان می کند که پیام از طرف Alice آمده است.

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفیک حمله کنندهٔ مرد میانی در صورتی می تواند موفق شود که هر نقطهٔ انتهایی را با رضایت دیگری جعل هویت کند. این یک حمله ( یا نبودِ ) احراز هویت دو جانبه است. بیشتر پروتکل های رمزنگاری، شامل برخی از اشکال احراز هویت نقاط انتهایی، به ویژه برای جلوگیری از حملات مرد میانی هستند. برای نمونه، امنیت لایه انتقال ( SSL ) می تواند یک یا هر دو طرف را با استفاده از مجوز گواهی مورد اعتماد دو طرفه، احراز هویت کند. [ ۲]

به استثنای پروتکل Interlock، همهٔ سامانه های رمزنگاری که ضد حملهٔ شخص میانی ایمن هستند نیاز به تبادل یا انتقال اطلاعات اضافی روی بسیاری از کانال های امن دارند. بسیاری از روش های تبادل کلید با نیازهای امنیتی گوناگون برای کانال های ایمن، گسترش داده شده است. [ ۴]

فرض کنید Alice می خواهد با Bob ارتباط برقرار کند. ضمناً، Mallory می خواهد که جلوی این مکالمه را با شنود و احتمالاً، رساندن پیغام غلط به Bob را بگیرد.

در آغاز، Alice کلید ( رمزنگاری ) عمومی خود را از Bob درخواست می کند. اگر Bob کلید عمومی خود را به Alice بدهد و Mallory توانایی شنود آن کلید را داشته باشد یک حمله شخص میانی آغاز می شود. Mallory یک پیام جعلی را که مدعی ارسال از طرف Bob است به Alice می فرستد اما به جای آن، کلید عمومی خودش را جایگزین آن می کند.

Alice با اعتقاد به اینکه کلید عمومی Bob را در اختیار دارد پیام خود را با کلید Mallory رمزنگاری می کند و پیام رمزنگاری شده را به Bob می فرستد. Mallory دوباره جلوی پیام را می گیرد و آن را با استفاده از کلید خصوصی خود رمزگشایی می کند و احتمالاً اگر بخواهد، آن را تغییر داده و دوباره با استفاده از کلید عمومی Bob رمزنگاری کرده و به Bob می فرستد. هنگامی که Bob پیام رمزنگاری شده تازه را دریافت می کند گمان می کند که پیام از طرف Alice آمده است.

wiki: حمله مرد میانی